Prilex es un grupo brasilero de ciberdelincuentes, el pionero en el mundo en defraudar por aproximación, reveló Folha de S. Paulo.

Prilex es un grupo brasilero de ciberdelincuentes, el pionero en el mundo en defraudar por aproximación, reveló Folha de S. Paulo.

Desde 2014, por lo menos, Prilex trabaja con alternativas a las prácticas de ransomware(bloqueo de información mediante rescate, preferidas por otos ciberdelincuentes.)

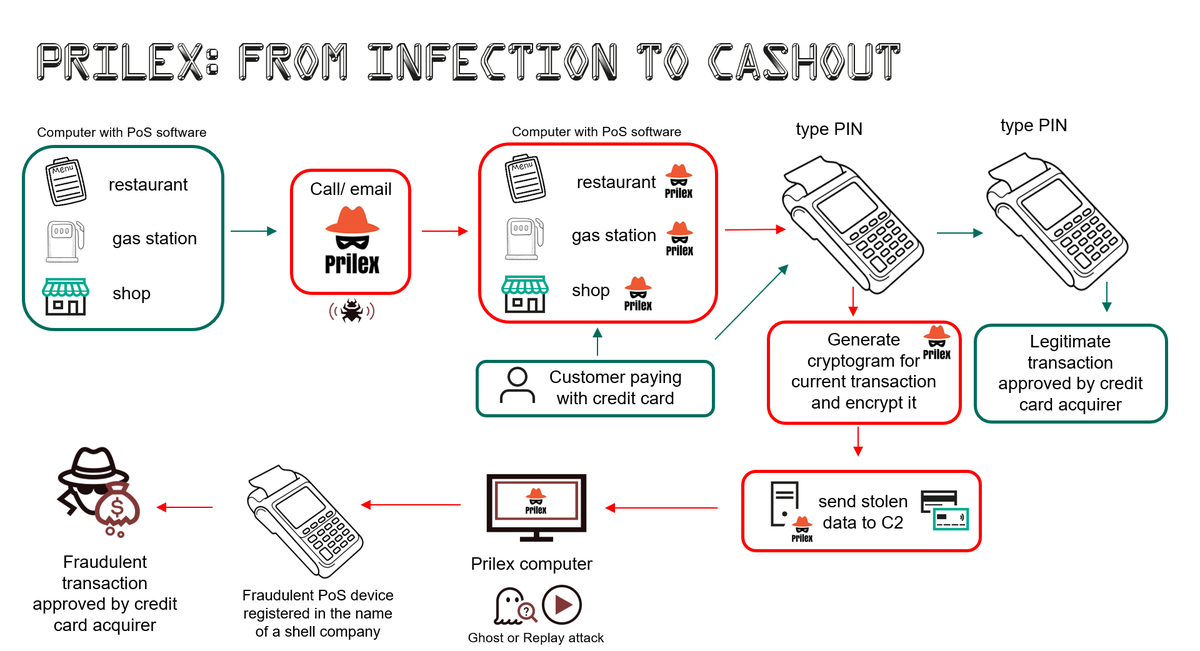

Las herramientas Prilex afectan a los computadores de los puntos de venta. Mientras la mayoría crea malwares que monitorean la memoria de las computadoras para extraer datos bancarios, Prilex prefiere una conexión falsa para provocas una compra fantasma.

Hoy en día, las principales bandas de ciberdelincuentes del mundo trabajan bloqueando información de grandes corporaciones para pedir rescates multimillonarios; pero Prilex va por otro camino.

El nuevo programa malicioso (malware) de Prilex bloquea el procesamiento de la computadora cuando el cliente acerca la tarjeta, obligando al comprador a insertarla.

El fraude comienza con el mensaje «ERROR APROXIMACIÓN INSERTE LA TARJETA».

Los pagos de proximidad utilizan la tecnología NFC (Near Field Communication) , y cada uso de la tarjeta genera un código identificador único. Si la información es interceptada por delincuentes, no puede ser utilizada en otra ocasión, lo que dificulta la clonación.

En teoría, los pagos de proximidad, que se realizan simplemente tocando una tarjeta de crédito o un dispositivo electrónico, se han vuelto populares y se consideran más seguros: cada compra tiene un identificador único. Entonces, aunque la información sea captada por delincuentes, no sirve de nada.

En un comunicado, la Asociación Brasileña de Empresas de Servicios y Tarjetas de Crédito (Abecs) afirmó: “El pago por aproximación es una tecnología segura, adoptada en varias partes del mundo, con los mismos parámetros de seguridad exigidos en Brasil”.

Sin embargo, la pandilla brasileña eludió esta seguridad con ingeniería social. El malware induce al cliente a realizar el pago insertando el chip en la máquina.

Entonces, comienza la 2da. etapa de la estafa: el malware se conecta con los delincuentes y les envía información de pago a ellos, no a la institución financiera.

Para que el fraude no sea tan evidente, una vez enviados los datos, el virus hace que el servidor de la tarjeta emita un error de pago, obligando a los clientes a realizar el proceso nuevamente.

En el 2do. intento, todo transcurre sin problemas y la impresión de la víctima es que fue un problema de conexión o algo así.

Para instalar sus virus, los delincuentes de Prilex se ponen en contacto con el establecimiento comercial y se presentan como empleados de las empresas de servidores o marcas de tarjetas. Ellos dicen que necesitan hacer el mantenimiento del equipo e instruyen a la víctima para que acceda a un sitio web e instale una herramienta que, en verdad, les permitirá un acceso remoto a la computadora.

2.0 y 3.0

Aunque estos métodos son recientes, el trabajo del grupo se remonta a 2014, cuando robaron datos de cajeros automáticos. Fueron descubiertos solo en el Carnaval de 2016, cuando instalaron virus en más de 1.000 cajeros en forma simultánea, que luego programaron para liberar todo el dinero al mismo tiempo. Fue el Prilex 1.0.

El ataque sincronizado golpeó varias ciudades del país y presentó al grupo al público. En ese momento, Prilex también capturó datos de 28.000 tarjetas de débito insertadas en los cajeros en los días previos.

Desde entonces, los ciberdelincuentes han comenzado a eludir los métodos de pago de una forma cada vez más sofisticada.

Durante la 10ma. Cumbre Global de Analista de Seguridad en Cancún, los investigadores de Kaspersky Lab divulgaron que la primera aparición relevante del grupo Prilex estuvo relacionada con un ataque a cajeros automáticos que buscaba bancos ubicados en territorio brasileño, usando un dispositivo de caja negra configurado con un módem USB 4G para controlar remotamente la máquina. Al abrir una puerta trasera para el atacante, ellos tenían la posibilidad de secuestrar la conexión inalámbrica de la institución y controlar otros cajeros automáticos a su voluntad.

En 2018 ocurrió una 2da. generación de los ataques de Prilex.

En ese momento lo explicó Thiago Marques, analista de seguridad de Kaspersky Lab:

“Estamos lidiando con un nuevo tipo de malware que ofrece soporte para los criminales en sus operaciones, todo con una interfaz gráfica de usuario y modelos específicamente diseñados para crear diferentes estructuras de tarjetas de crédito. Mientras que la clonación de tarjetas protegidas por chip y PIN es algo que ya ha sido discutido en el pasado, encontramos que vale la pena compartir con la comunidad la información de Prilex y su modelo de negocios ya que estos ataques se están volviendo más fáciles de realizar y el estándar EMV no ha podido estar a la par de los criminales”.

La tarjeta de crédito clonada funcionaba en cualquier sistema de punto de venta en Brasil debido a una implementación incorrecta del estándar EMV (especificación creada por Europay, MasterCard y Visa, para pagos electrónicos seguros de débito y crédito), donde no todos los datos son verificados durante el proceso de aprobación. Aunque estos ataques han ocurrido en el pasado, hasta el momento, es la primera vez que un conjunto tan completo de funciones se encuentra en ese ámbito, sobre todo dirigido a comerciantes brasileños. Todo el proceso que implica el robo de la información hasta la creación de la tarjeta falsa es tomado en cuenta por Prilex, de forma fácil y directa.

Ahora ha llegado el Prilex 3.0.

La pandilla brasilera prefiere aplicar golpes a las empresas que mueven volúmenes importantes, dice el jefe de investigación de Kaspersky en América Latina, Fabio Assolini, reportó Folha.

Para él, los ciberdelincuentes manipulan uno de los virus para robo de tarjetas más avanzados del mundo.

Prilex se encuentra ofertando su tecnología a otros grupos criminales. Kaspersky investiga una supuesta oferta de US$ 13.000 (R$ 67.700) por el uso del nuevo virus.

El número de detecciones del nuevo virus en acción aún no es alto, lo que puede indicar que todavía se está probando, según Karpersky.

La nueva versión del virus Prilex es capaz de filtrar datos robados, pudiendo atacar sólo segmentos específicos. Por ejemplo, tarjetas ‘Black‘ y corporativas, que normalmente tienen límites más altos. Con esto, el grupo logra hacer bancos de datos de tarjetas más valiosas para venderlas a otros delincuentes.